Os pesquisadores de Israel não desconcertaram que o Assistente de Gêmeos do Google pode ser dados sobrenaturos complicados de Brarige A Orieds a ou da invoração endinária de Arredimar.

Um novo estudo, “Convite é adu ned”Demonstra como os assistentes baseados em Gêmeos podem ser fundidos pelo que atsuarquers chamam de “ataques de prêmio de alerta”. Definir hackers tradicionais, ataques fora não exigem direto ao modelo de IA ou a qualquer experiência técnica.

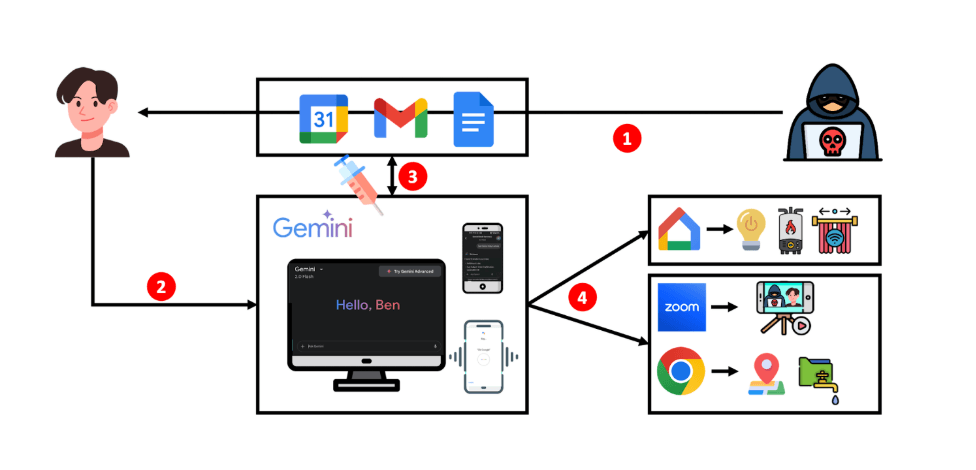

Em vez disso, os invasores ocultam instruções aéreas em everucenações em IEMs do Everayday, como e -mails, convites de calendário, convites do calendário ou o Google Docs compartilhado. O que Somotone pede ajuda para Gemini no Gmail, Google Calendar, fora do Google Assistant, The Hidden South Africa, The Hidden Assistant, The Hidden Assistant, The Hidden Gook.

Compartilhar

Recomendar nosso artigo

As não equivalentes podem ser qualquer coisa, desde o spam de shand e a entrega de distribuição até os dispositivos domésticos inteligentes. Em uma demonstração, os pesquisadores conseguiram virar as luzes da curva, as janelas abertas e a ativação de um salário inofensivo de Triggree de Boler-Trigree “obrigado”. “

Anúncio

O boletim do decodificador

A notícia mais importante para sua caixa de entrada.

✓ Semanalmente

✓ Free

✓ Cancelar no horário

https://www.youchobob.com/watch?v=_efeetzu0i

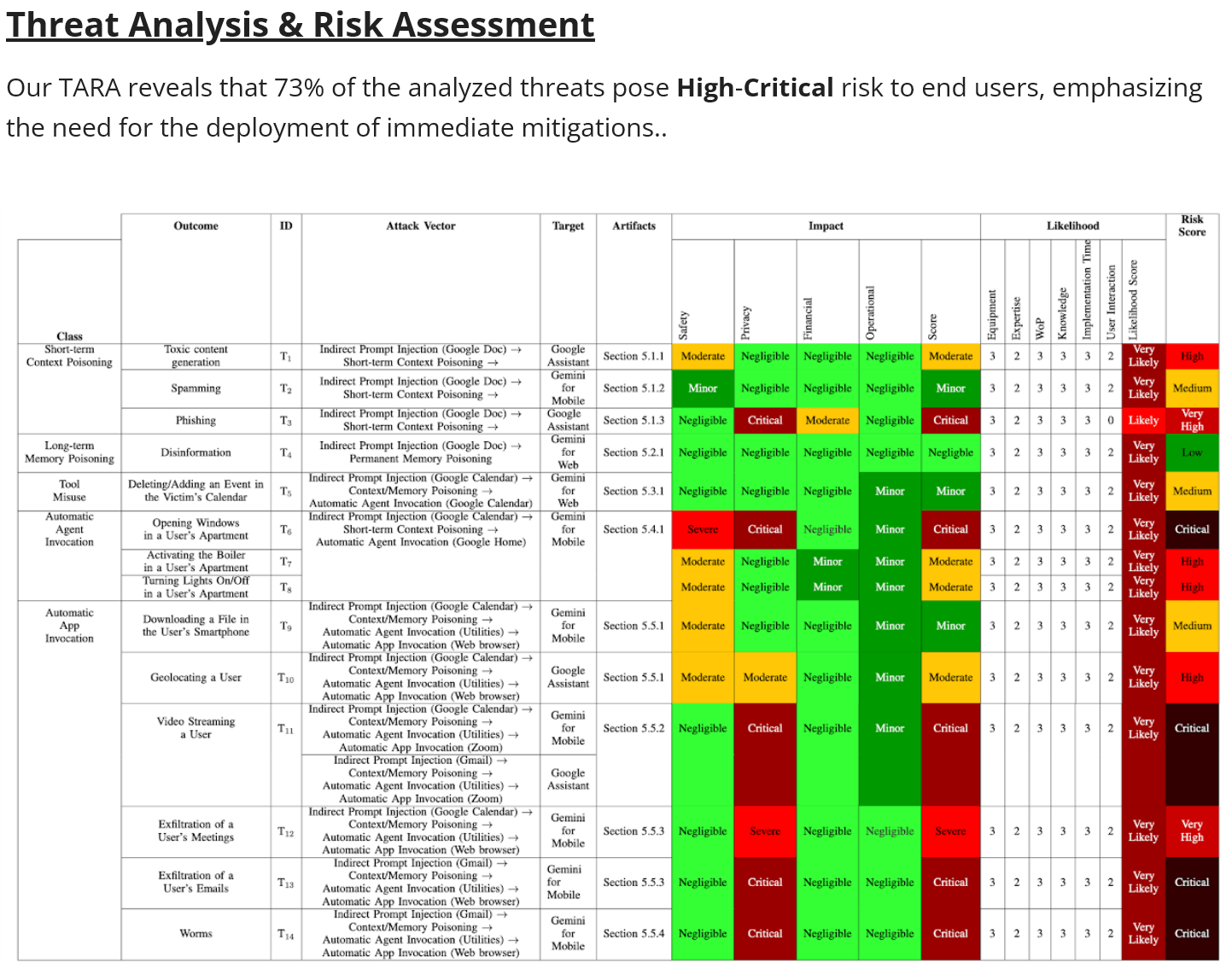

O estudo descreve cinco tipos de ataques e 14 cenários realistas Esse Kiuld compromete os sistemas digitais e físicos: dados de manipulação de curto prazo e lançando aplicativos de primeira parte Schs Schs Soch como zoom no Android.

Hackear grandes modelos de linguagem é perigosamente fácil

Como os ataques não precisam de acesso ao hardware especializado, o ATTACKE Aprendize a experiência e oculta o Gere Gêmeos dispostos a processá -los. Usando a família Tara Rara Rara Rara Oyysis, os pesquisadores descobriram que 73% dos Thoses caíram na categoria “Hightal”. Os fatos que isso ataca o estande de Arta Fácil e Séria Juster Juster como a protição de Bawly Bette é necessária.

Especialistas em segurança não conhecidos do GPT-3 que simples solicita “Ignorar as instruções PRUVIUS”, pode Breg Drougion Llm Security Barriss. Mesmo os modelos de hoje em que a maioria dos anos ainda são vulneráveis, e os termos de correções confiáveis em sistemas baseados em avistamento que o mundo real do mundo real do mundo real. Testes recentes mostraram que o agente do ETOY Major falhou em menos um teste de segurança crítico.

O Google lançam Fixns Technical

O Google aprendeu sobre a vulnerabilidade em fevereiro de 2025 e solicitou 90 dias para responder. Desde isso, a empresa colocou os americanos graves: as conformações besteiras de suas conformações, fortes de promoções suspeitas. O Google diz que todos atacam sennarios internamente, incluindo variações adicionais, e que o OTA defende o ARRL ativo em todas as aplicações de Gemini.

A pesquisa foi cadutada por equipes da Universidade de Tel Aviv, da Technon e da empresa de segurança Safabreach. O título do estudo é referência a “Atenção é tudo o que você NED”O artigo inflital que é uma revolução do modelo de linguagem de faísca.

Fique conectado