- Os pesquisadores encontraram uma nova campanha de spyware direcionando -se principalmente aos usuários iranianos de Android VPN

- O DCHSPY é alavancado pelo grupo de espionagem cibernética iraniana Muddywater, que se pensa ter vínculos com o Ministério de Inteligência e Segurança do Irã

- A campanha começou uma semana após o início do conflito Israel-Irã, enquanto a demanda da VPN disparou em todo o país

Os pesquisadores descobriram uma nova campanha de spyware ligada ao Irã que tem como alvo principalmente usuários de VPN do Android.

A equipe do Provedor de Software de Segurança, Lookout, encontrou uma nova versão do DCHSPY, um spyware Android que se disfarça de aplicativos VPN legítimos ou outros aplicativos. Isso inclui o Starlink, um serviço de conexão de internet por satélite oferecido pela SpaceX.

A campanha de malware, de acordo com descobertas de especialistasfoi implantado pelo grupo de hackers Muddywater apenas uma semana depois que o conflito de Israel-Irã começou-exatamente quando a demanda da VPN disparou no Irã, enquanto os cidadãos procuravam maneiras de ignorar novas restrições na Internet.

DCHSPY 2025 – Qual é o risco?

Como os especialistas explicam, o DCHSPY é um software intrusivo que pode coletar informações confidenciais dos usuários, como dados, contatos, sms, arquivos, localização e logs de chamadas do WhatsApp, enquanto até grava áudio e tirando fotos.

Detectado pela primeira vez em julho de 2024, o DCHSPY é mantido por Muddywater Hackers, um grupo que se pensa ter vínculos com o Ministério da Inteligência e Segurança do Irã.

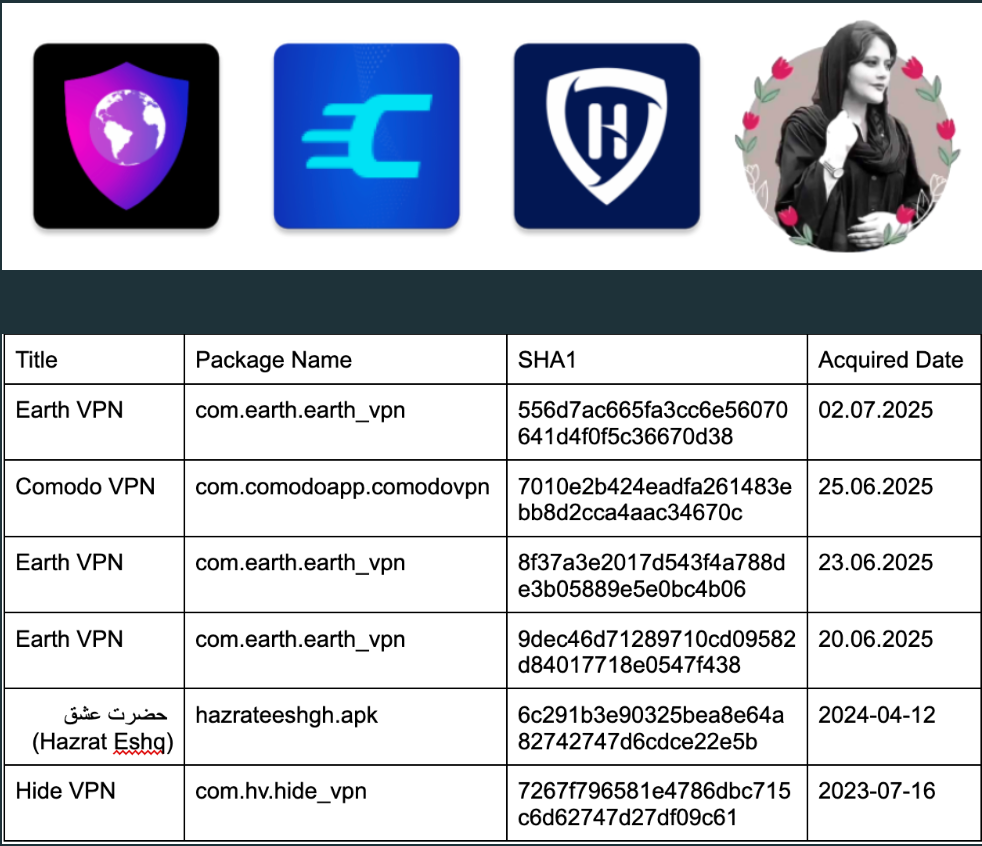

Os especialistas agora descobriram quatro novas amostras de DCHSPY.

“Essas novas amostras mostram que a Muddywater continuou a desenvolver o Surveillanceware com novos recursos – desta vez exibindo a capacidade de identificar e exfiltrar dados de arquivos de interesse no dispositivo, bem como dados do WhatsApp”, explica o Lookout.

Especificamente, os hackers parecem estar usando dois serviços maliciosos da VPN, chamados EarthVPN e Comodovpn, como uma maneira de espalhar o malware.

O HideVPN era outro aplicativo VPN falso usado anteriormente para implantar o DCHSPY.

De acordo com o analista iraniano de segurança da informação, Azam Jangrevi, as últimas descobertas são um lembrete gritante de como a vigilância móvel sofisticada e direcionada se tornou.

“O que é especialmente preocupante é o uso de plataformas confiáveis como o Telegram para distribuir APKs maliciosos, geralmente sob o disfarce de ferramentas destinadas a proteger a privacidade”, disse Jangrevi à TechRadar.

O risco para os iranianos é especialmente alto, considerando que, como mencionado anteriormente, os cidadãos estão cada vez mais se voltando para os melhores aplicativos de VPN à medida que a Internet se torna cada vez mais restrita.

Como ficar seguro

A Jangrevi recomenda que qualquer pessoa queira baixar um novo serviço VPN, ou qualquer outro aplicativo para esse assunto, para estar vigilante.

“Evite baixar aplicativos de fontes não oficiais, mesmo que pareçam oferecer privacidade aprimorada. Atenha -se às lojas de aplicativos verificadas, examinem as permissões de aplicativos e use soluções de segurança móvel que podem detectar ameaças como o DCHSPY”, disse Jangrevi.

Se você está em uma região ou profissão de alto risco, como jornalismo ou ativismo, o Jangrevi também sugere o uso de chaves de segurança baseadas em hardware e aplicativos de mensagens criptografadas examinadas por pesquisadores independentes.

Ela disse: “Este incidente ressalta a necessidade de maior conscientização sobre os vetores de ameaças móveis e a importância da higiene digital em uma paisagem cibernética cada vez mais hostil”.

Você também pode gostar

Postagens relacionadas

Deixe um comentário Cancelar resposta

Você precisa fazer o login para publicar um comentário.

Fique conectado